Aktuell werden vermehrt Bewerbungen und (Telekom-, Vodafone-)Rechnungen über gefälschte E-Mails verschickt. Die E-Mails sind sehr professionell, fehlerfrei und sehen täuschend echt aus – im Dateianhang befindet sich eine Word-Datei (z.B. Sofia Kohl – Bewerbung.doc), ein ZIP- oder RAR-Archiv (z.B. Sofia Kohl – Bewerbung.rar).

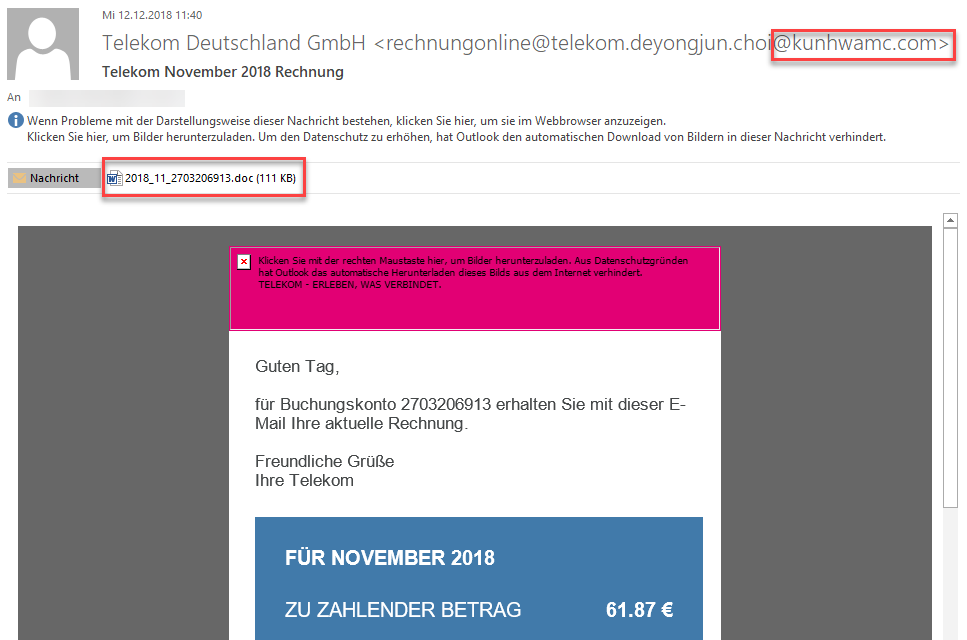

Gefälschte Telekom-Rechnung

Woran erkennt man die gefälschte Rechnung?

- Die Absender-Domain – das sind die Zeichen nach dem @ – hat mit dem Absender nichts zu tun, hier: kunhwamc.com

- Rechnungen von Unternehmen werden als PDF-Dokument (Rechnung.pdf) verschickt, hier: *.doc

- Der Rechnungsbetrag ist viel zu hoch – Überraschungseffekt: Sie sollen schnell die Datei oder einen Link öffnen

- Sie werden nicht mit Ihrem Namen angeredet, Adressdaten fehlen, Buchungskontonummer ist falsch

- Der Mail-Server, mit dem die Mail verschickt wurde, steht im Ausland (siehe technische Details des Mail-Headers)

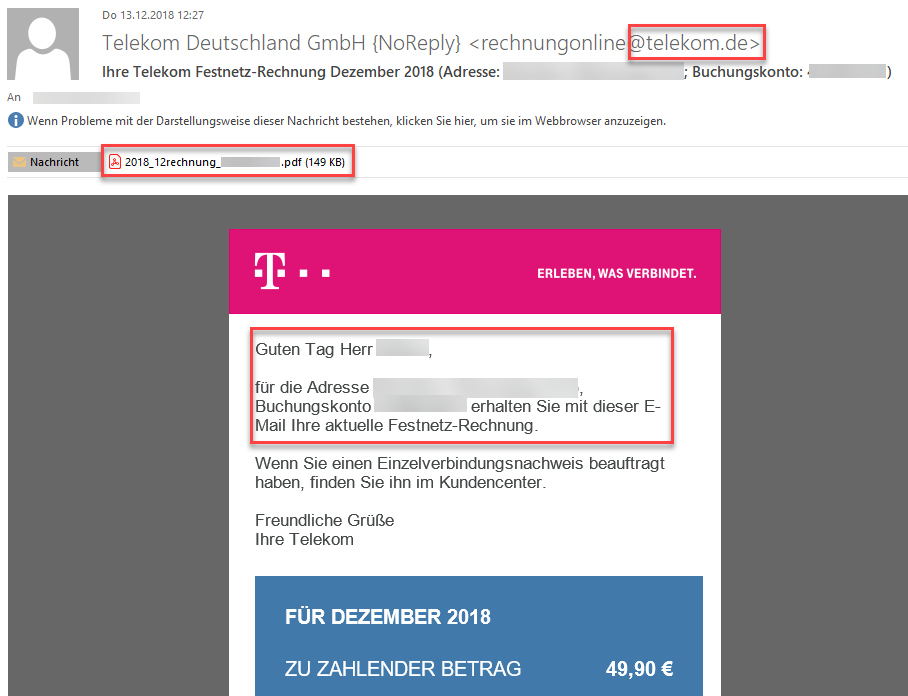

Korrekte Telekom Rechnung

Die Telekom verschickt ihre Rechnungen per E-Mail als PDF-Dokument (YYYY_MMrechnung_Buchungskontonummer.pdf). Zudem werden Sie korrekt angeredet, gefolgt von Ihrer Adresse und Buchungskontonummer:

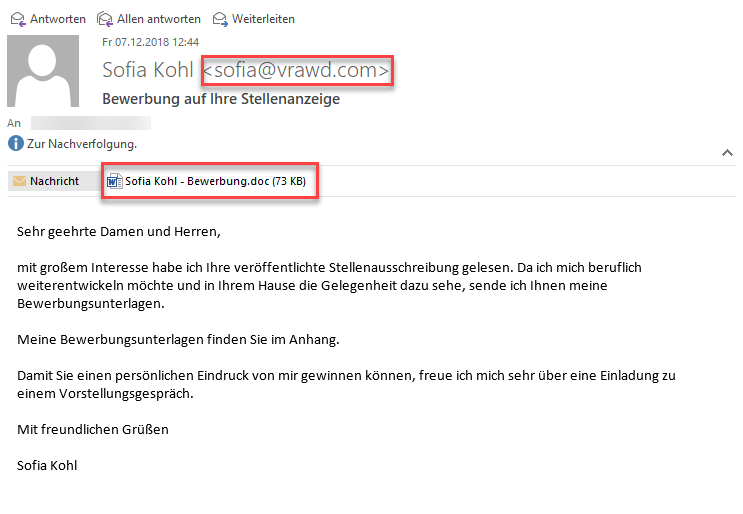

Gefälschte Bewerbung

Mit Fake-Bewerbungen werden aktuell speziell Unternehmen in die Trojaner-Falle gelockt. Der Text in der E-Mail-Bewerbung ist fehlerfrei und in korrektem Deutsch geschrieben. In der Fülle von Bewerbungen kann diese Mail schnell mal „durchrutschen“.

Woran erkennt man die gefälschte Bewerbung?

- Die Absender-Domain stammt von keinem bekannten Mail-Provider (@web.de, @gmx.de, @t-online.de, yahoo.de etc.)

- Der Mail-Server, über den die Mail verschickt wurde, steht im Ausland (siehe technische Details des Mail-Headers)

Verräterischer Mail-Header

In der Kopfzeile (Mail-Header) einer E-Mail stehen technische Details zur E-Mail, z.B.

- das E-Mail-Programm des Absenders,

- die Mail-Adresse des Absenders und

- die IP-Adressen der Mail-Server.

In Microsoft Outlook gelangt man wie folgt an die Informationen des Mail-Headers:

- E-Mail durch Doppelklick im neuen Fenster öffnen (Sie öffnen dadurch nur die E-Mail, nicht den Anhang)

- Datei > Eigenschaften: Internetkopfzeilen

In den ersten Zeilen des kryptischen Mail-Headers wird der tatsächliche Absender anhand seiner IP-Adresse verraten:

Fake-Bewerbung kommt aus Russland

Return-Path: <sofia@vrawd.com>

Received: from vrawd.com ([80.85.157.197]) => Server in Russland

Fake-Rechnung kommt aus Südkorea

Return-Path: <yongjun.choi@kunhwamc.com>

Received: from mail.kunhwamc.com ([211.254.179.210]) => Server in Südkorea

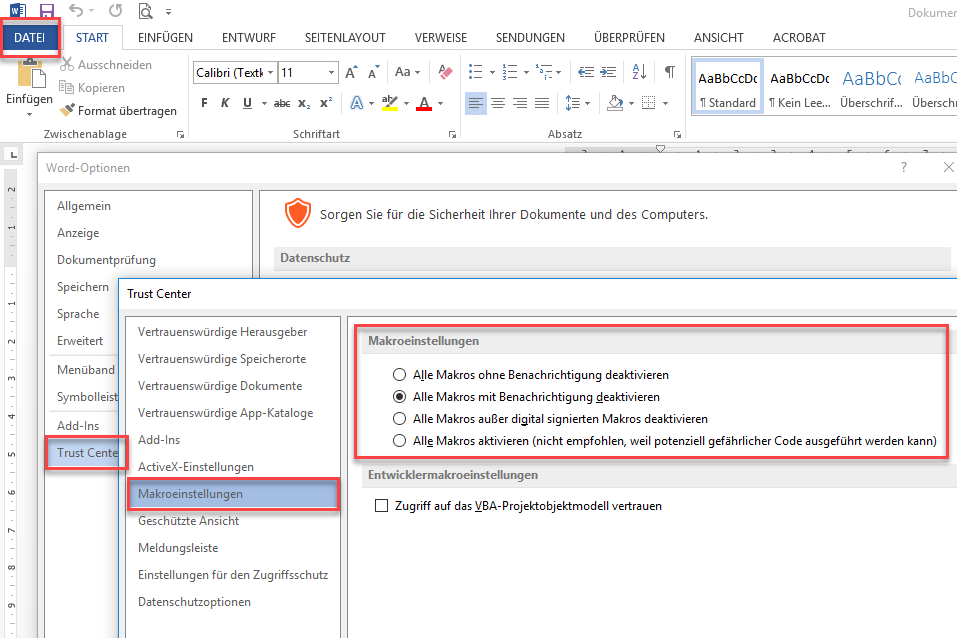

Makro-Viren abwehren

Die E-Mail und auch der Datei-Anhang sind virenfrei. Erst das Öffnen des Dateianhanges und das Ausführen eines Makros löst im Hintergrund eine Befehlskette aus, die Schadsoftware (Malware) aus dem Internet herunterlädt und installiert.

Ein Makro ist ein einzelner Befehl, der durch eine Abfolge von Anweisungen (Mausklicks, Tastatureingaben) häufig ausgeführte Aufgaben automatisiert, um Zeit zu sparen.

Standardmäßig sind Makros in Microsoft Office deaktiviert. Enthält eine Word-, Excel- oder PowerPoint-Datei ein Makro, lässt es sich jedoch mit einem Mausklick auf „Inhalt aktivieren“ recht einfach einschalten. Und genau an dieser Stelle sollte man hinterfragen, warum die Bewerbung, die man gerade per Mail erhalten hat, ein Makro ausführen möchte – ein einfaches Text-Dokument wie eine Bewerbung, benötigt keine Makros.

Die Makro-Einstellungen finden Sie in Microsoft Office unter „Datei > Optionen > Trust Center > Einstellungen für das Trust Center > Makroeinstellungen“:

Arbeiten Sie generell nur mit einfachen Textdokumenten oder Excel-Tabellen, kann die sicherste Einstellung „Alle Makros ohne Benachrichtigung deaktivieren“ gewählt werden. Hierbei werden generell keine Makros ausgeführt und es wird auch kein Hinweis dazu ausgegeben.

Mit der standardmäßigen Einstellung „Alle Makros mit Benachrichtigung deaktivieren“ erhalten Sie vom Programm eine Nachfrage, ob das im Dokument enthaltene Makro ausgeführt werden soll.

Computer vor Viren und Trojaner schützen – eine Checkliste

- Automatische und regelmäßige Windows-Updates

- Arbeiten mit eingeschränktem Benutzerkonto – nicht mit Administrator-Benutzerkonto

- Höchste Stufe in der Benutzerkontensteuerung (UAC)

- Antivirus-Programm und Firewall

- Regelmäßige Sicherungen (Backups)

Weiterführende Informationen

- heise Security: Dynamit-Phishing mit Emotet: So schützen Sie sich vor der Trojaner-Welle

- Onlinewarnungen: Vorsicht: Bewerbung von Sofia Kohl und Sofia Witte enthält Virus

- Microsoft: Erstellen oder Ausführen eines Makros

- Microsoft: Anzeigen der Kopfzeilen von Nachrichten

- Verbraucherzentrale: So lesen Sie den Mail-Header

- Geo IP Lookup: Umfassende Datenbank aller IP-Adressen der Welt